- Drucken

Einführung in Tulip Connector Hosts

This article covers the more technical aspects of Tulip Connector Hosts. It is intended for individuals with a background in Information Technology (IT).

Was ist der Tulip Connector Host?

Tulip Connectors ermöglichen es Ihren Tulip Apps, sich mit externen Systemen wie Datenbanken, APIs und Maschinen zu verbinden. Weitere Informationen über unser Connectors-Modul finden Sie in diesem Artikel: Einführung in Connectors.

Der Tulip Connector Host ist die Komponente der Tulip-Plattform, die die Verbindungen zu diesen externen Diensten ermöglicht.

Um das Modul Connectors zu verwenden, muss ein Connector Host eine ausgehende Verbindung vom Connector Host und eine eingehende Verbindung zum externen System herstellen.

Wo läuft die Tulip Connector Host Software?

Cloud Connector Host

Die häufigste Einsatzoption ist ein Cloud Connector Host, der in Ihrem Tulip-Abonnement enthalten ist und zusammen mit der Tulip-Plattform eingesetzt wird. Er steht auf der Seite Connectors als "Cloud Connector Host" zur Verfügung.

Verbindungsanfragen vom Cloud Connector Host kommen von einer IP-Adresse innerhalb des Classless Inter-Domain Routing (CIDR)-Blocks von Tulip, so dass Kunden den Zugang vom Tulip Connector Host zu ihrem Dienst in eine Liste eintragen können. Für Kunden, die die gesamte Tulip Platform vor Ort betreiben, stellt der Connector Host Anfragen von derselben IP-Adresse wie die Tulip Platform, abhängig von Ihrer Einsatzkonfiguration.

Für weitere Informationen über die Netzwerkanforderungen lesen Sie bitte diesen Artikel.

Vor-Ort-Connector-Host

Die zweite, weniger verbreitete Einsatzmöglichkeit ist ein On-Premise Connector Host. In diesem Szenario hostet ein Kunde den Connector Host in seiner eigenen Netzwerkinfrastruktur, wodurch die Notwendigkeit entfällt, eingehende Verbindungen aus dem CIDR-Block von Tulip zuzulassen. Stattdessen erstellt der Connector Host eine ausgehende Verbindung von Ihrem Netzwerk, die zu Tulip eingeht.

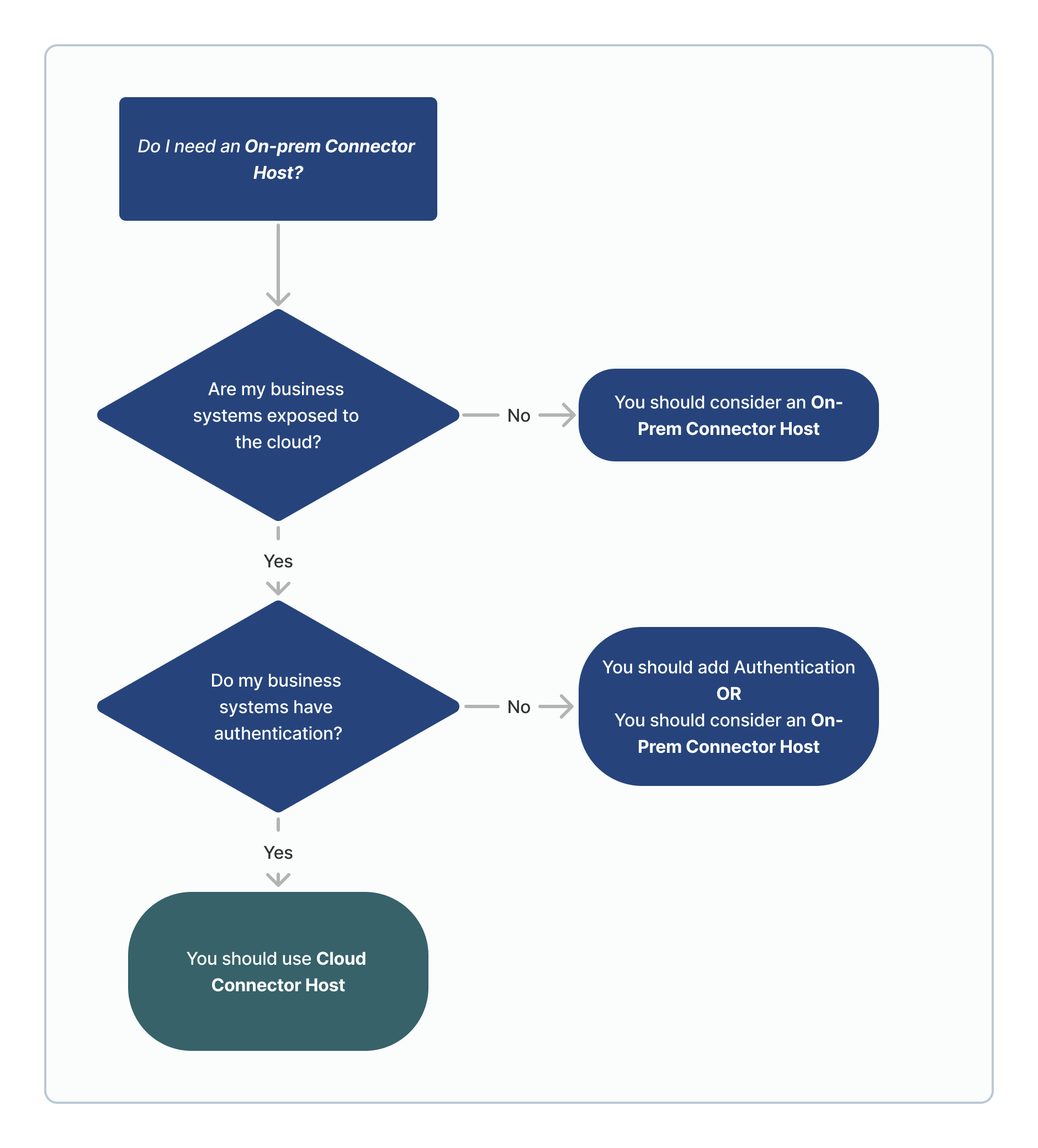

Die wichtigsten Überlegungen für einen On-Premise Connector Host (OPCH) finden Sie in diesem Artikel. Das nachstehende Diagramm gibt Hinweise darauf, wann ein OPCH im Allgemeinen empfohlen wird:

Welche Ports muss ich öffnen, damit der Cloud Connector Host auf mein System zugreifen kann?

Die Netzwerkverbindung zwischen dem Connector Host und Ihrem externen System wird von Ihnen als Endkunde verwaltet. Bei Fragen wenden Sie sich bitte an Ihre internen Teams. Die Standard-Ports für viele gängige Dienste sind unten aufgeführt:

Datenbanken:

- PostgreSQL: TCP/5432

- Microsoft SQL Server: TCP/1433

- Oracle: TCP/1521

HTTP:

- HTTP: TCP/80

- HTTPS: TCP/443

Maschinenprotokolle:

- OPC UA: TCP/4840

- Kepware OPC UA: TCP/49320

Was sind die Sicherheitsprobleme beim Öffnen des Zugangs zu meinem DB-, API- oder OPC UA-Server für den Tulip Cloud Connector Host?

Um einen DB-, API- oder OPC UA-Server sicher mit Tulip zu verbinden, befolgen Sie diese bewährten Verfahren:

- Firewall: Öffnen Sie Ihre Firewall nur für Tulip IP-Adressen(hier aufgelistet).

- Verschlüsselung: Verwenden Sie SSL/TLS-Verschlüsselung mit vertrauenswürdigen Zertifizierungsstellen, um sich gegen Man-in-the-Middle (MitM)-Angriffe zu schützen.

- Authentifizierung: Implementieren Sie starke Authentifizierungssysteme für Ihre APIs und Datenbanken, z.B. starke Passwörter.

- Zugriffskontrolle: Schränken Sie den Zugriff für Benutzer innerhalb Ihrer Datenbanken, APIs und OPC UA Server ein, einschließlich schreibgeschützter Benutzer und Zugriff auf bestimmte Schemata, Tabellen, Endpunkte, Tags usw.

- Überwachung: Hosten Sie Ihre Ressourcen auf einer Infrastruktur mit fortschrittlicher Überwachung, um böswillige Anfragen zu erkennen, zu melden und zu entschärfen und DDoS-Angriffe zu bekämpfen.

These suggestions are a starting point and do not replace personalized security planning.

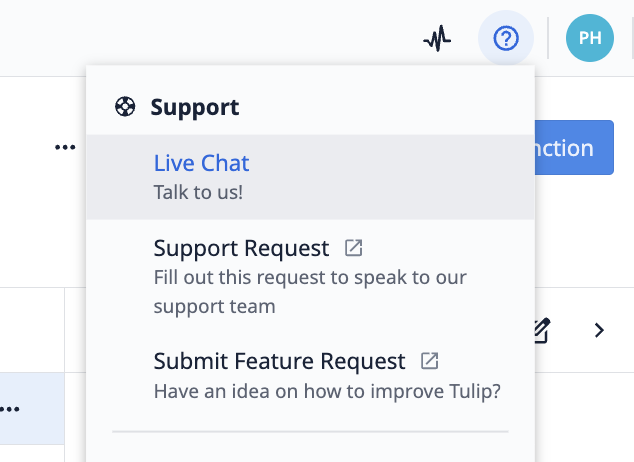

Wenn Sie weitere Unterstützung benötigen, wenden Sie sich bitte an Ihren Kundenbetreuer oder kontaktieren Sie unser Support-Team über die Option Support-Anfrage oder Live-Chat, indem Sie die Schaltfläche Hilfe oben rechts auf dem Bildschirm verwenden.

Haben Sie gefunden, wonach Sie gesucht haben?

Wenn Sie weitere Hilfe benötigen, besuchen Sie community.tulip.co, um Ihre Frage zu stellen oder zu sehen, ob andere ähnliche Probleme hatten.