- Wydrukować

Wprowadzenie do hostów Tulip Connector

:::(Warning) (Dokument techniczny*)Ten artykuł obejmuje bardziej techniczne aspekty Tulip Connector Hosts. Jest on przeznaczony dla osób z wykształceniem informatycznym (IT):*

Czym jest Tulip Connector Host?

Tulip Connectors umożliwiają aplikacjom Tulip interfejs z zewnętrznymi systemami, takimi jak bazy danych, interfejsy API i maszyny. Aby uzyskać więcej informacji na temat naszego modułu Connectors, zapoznaj się z tym artykułem: Wprowadzenie do konektorów.

Tulip Connector Host jest komponentem platformy Tulip, który ułatwia połączenia z tymi zewnętrznymi usługami.

Aby korzystać z modułu Connectors, host konektorów musi ustanowić połączenie wychodzące z hosta konektorów i połączenie przychodzące z systemem zewnętrznym.

Gdzie działa oprogramowanie Tulip Connector Host?

Host konektorów w chmurze

Najczęstszą opcją wdrożenia jest Cloud Connector Host, który jest zawarty w subskrypcji Tulip i wdrażany wraz z platformą Tulip. Jest on dostępny do użytku na stronie Konektory jako "Cloud Connector Host".

Żądania połączenia z hosta Cloud Connector pochodzą z adresu IP w bloku bezklasowego routingu międzydomenowego (CIDR) Tulip, umożliwiając klientom dostęp do listy z hosta Tulip Connector do ich usługi. W przypadku klientów uruchamiających całą platformę Tulip lokalnie, host Connector będzie wysyłał żądania z tego samego adresu IP co platforma Tulip, w zależności od konfiguracji wdrożenia.

Więcej informacji na temat wymagań sieciowych można znaleźć w tym artykule.

Lokalny host konektora

Drugą, mniej powszechną opcją wdrożenia jest On-Premise Connector Host. W tym scenariuszu klient hostuje Connector Host w ramach własnej infrastruktury sieciowej, eliminując potrzebę zezwalania na połączenia przychodzące z bloku CIDR Tulip. Zamiast tego Connector Host tworzy połączenie wychodzące z sieci klienta, które jest przychodzące do Tulip.

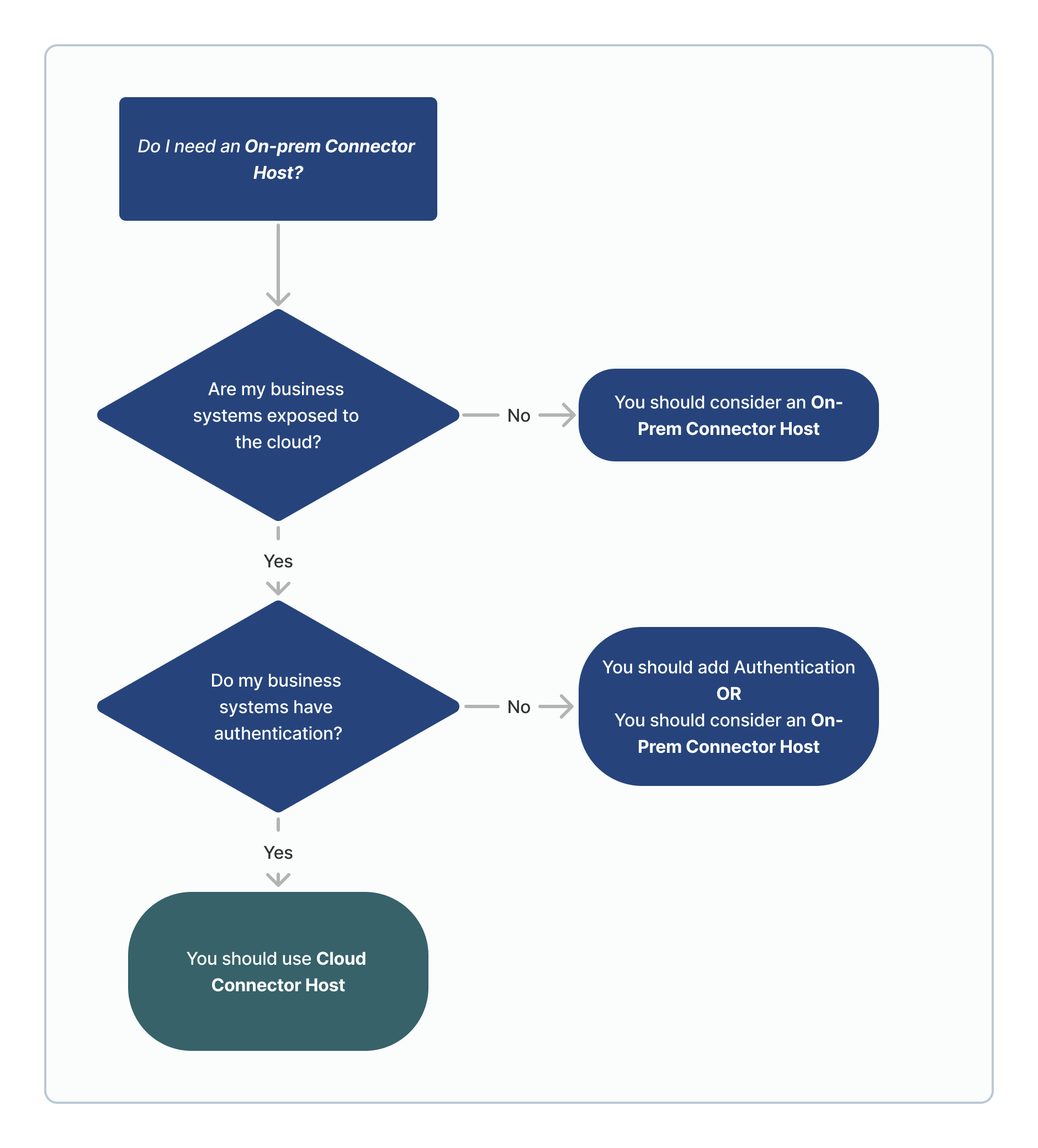

Kluczowe uwagi dotyczące lokalnego hosta konektora (OPCH) można znaleźć w tym artykule. Poniższy diagram zawiera wskazówki dotyczące tego, kiedy OPCH jest ogólnie zalecany:

:::(Internal) (Uwagi prywatne)https://www.figma.com/board/KpdS3BG575cZaA4iIffHpe/Is-workspaces-right-for-you??node-id=12-62&t=wZwPEXUIf4r6EKXD-4:::

Jakie porty należy otworzyć, aby umożliwić hostowi Cloud Connector dostęp do mojego systemu?

Połączenie sieciowe między hostem Connector Host a systemem zewnętrznym jest zarządzane przez klienta końcowego. W przypadku pytań należy skonsultować się z wewnętrznymi zespołami. Dla wygody poniżej wymieniono domyślne porty dla wielu popularnych usług:

Bazy danych:

- PostgreSQL: TCP/5432

- Microsoft SQL Server: TCP/1433

- Oracle: TCP/1521

HTTP:

- HTTP: TCP/80

- HTTPS: TCP/443

Protokoły maszynowe:

- OPC UA: TCP/4840

- Kepware OPC UA: TCP/49320

Jakie są kwestie bezpieczeństwa związane z otwarciem dostępu do mojej bazy danych, interfejsu API lub serwera OPC UA do hosta Tulip Cloud Connector?

Aby bezpiecznie podłączyć serwer DB, API lub OPC UA do Tulip, postępuj zgodnie z poniższymi najlepszymi praktykami:

- Firewall: Otwórz zaporę sieciową tylko dla adresów IP Tulip(wymienionych tutaj).

- Szyfrowanie: Używaj szyfrowania SSL/TLS z zaufanymi certyfikatami w celu ochrony przed atakami typu Man-in-the-Middle (MitM).

- Uwierzytelnianie: Zaimplementuj silne schematy uwierzytelniania dla swoich interfejsów API i baz danych, takie jak silne hasła.

- Kontrola dostępu: Ogranicz dostęp użytkowników do baz danych, interfejsów API i serwerów OPC UA, w tym użytkowników tylko do odczytu i dostępu do określonych schematów, tabel, punktów końcowych, tagów itp.

- Monitorowanie: Hostuj swoje zasoby w infrastrukturze z zaawansowanym monitorowaniem w celu wykrywania, ostrzegania i łagodzenia złośliwych żądań, w tym ataków DDoS.

:::(Info) (UWAGA) Sugestie te stanowią punkt wyjścia i nie zastępują spersonalizowanego planowania bezpieczeństwa:

Aby uzyskać dalszą pomoc, skontaktuj się ze swoim opiekunem konta lub skontaktuj się z naszym zespołem pomocy technicznej za pośrednictwem opcji zgłoszenia do pomocy technicznej lub czatu na żywo za pomocą przycisku Pomoc w prawym górnym rogu ekranu.

Czy znalazłeś to, czego szukałeś?

Aby uzyskać dodatkową pomoc, odwiedź stronę community.tulip.co, aby opublikować swoje pytanie lub sprawdzić, czy inni napotkali podobne problemy.