- Impresión

Introducción a los hosts de Tulip Connector

This article covers the more technical aspects of Tulip Connector Hosts. It is intended for individuals with a background in Information Technology (IT).

¿Qué es el Tulip Connector Host?

Los Tulip Connectors permiten a tus Tulip Apps interactuar con sistemas externos como bases de datos, APIs y máquinas. Para obtener más información sobre nuestro módulo de conectores, consulta este artículo: Introducción a los Conectores.

El Tulip Connector Host es el componente de la plataforma Tulip que facilita las conexiones con estos servicios externos.

Para utilizar el módulo Connectors, un Connector Host debe establecer una conexión de salida desde el Connector Host y una conexión de entrada al sistema externo.

¿Dónde se ejecuta el software Tulip Connector Host?

Cloud Connector Host

La opción de despliegue más común es un Cloud Connector Host, que se incluye en tu suscripción a Tulip y se despliega junto con Tulip Platform. Está disponible en la página de conectores como "Cloud Connector Host".

Las solicitudes de conexión desde el Cloud Connector Host provienen de una dirección IP dentro del bloque Classless Inter-Domain Routing (CIDR) de Tulip, permitiendo a los clientes el acceso desde el Tulip Connector Host a su servicio. Para los clientes que ejecutan toda la Tulip Platform en sus instalaciones, el Connector Host hará peticiones desde la misma dirección IP que la Tulip Platform, dependiendo de la configuración de su despliegue.

Para obtener más información sobre los requisitos de red, consulte este artículo.

Connector Host local

La segunda opción de despliegue, menos común, es un On-Premise Connector Host. En este escenario, un cliente aloja el Connector Host dentro de su propia infraestructura de red, eliminando la necesidad de permitir conexiones entrantes desde el bloque CIDR de Tulip. En su lugar, el Connector Host crea una conexión saliente desde su red que es entrante a Tulip.

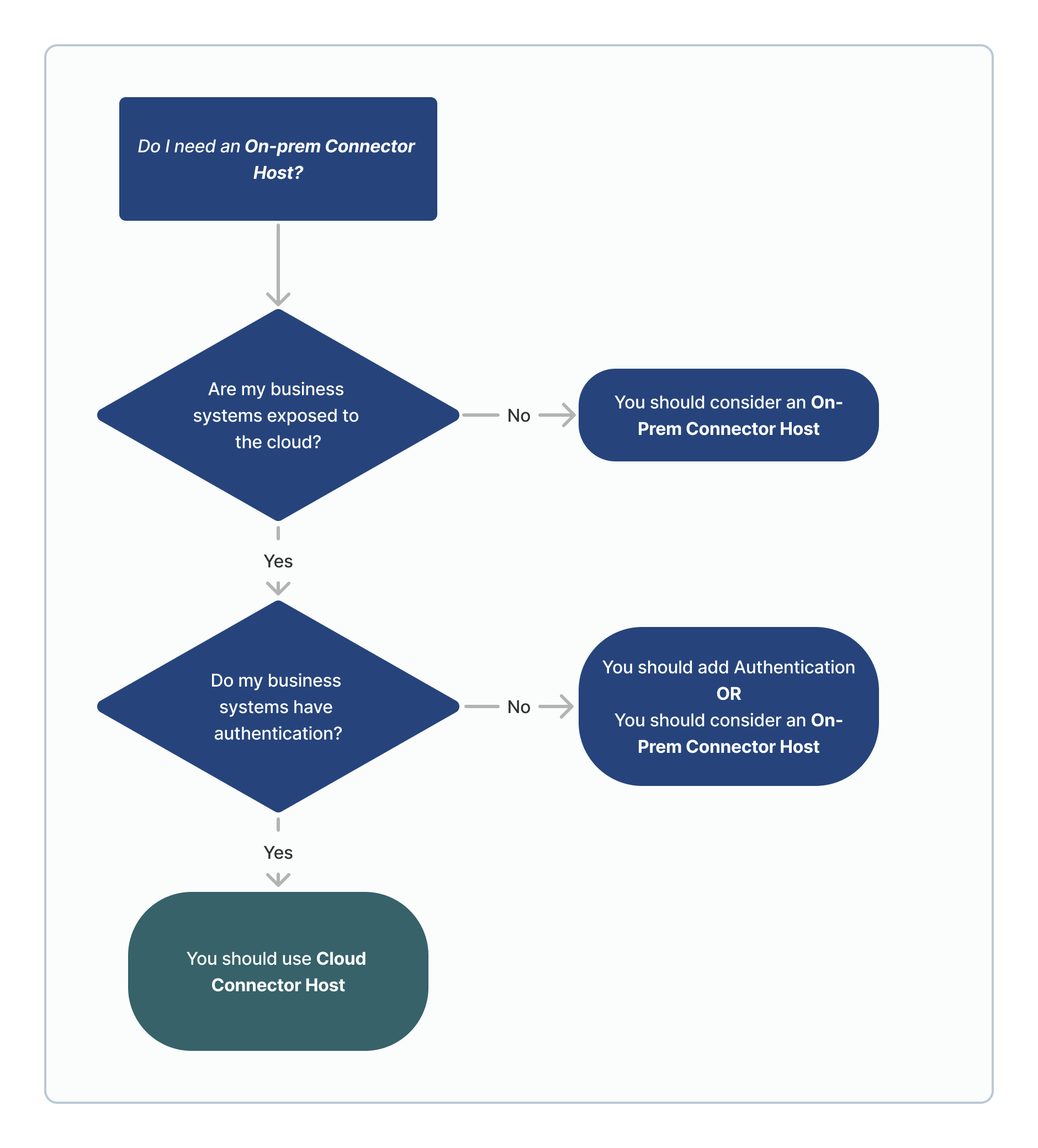

Las consideraciones clave para un On-Premise Connector Host (OPCH) se pueden encontrar en este artículo. El siguiente diagrama proporciona orientación sobre cuándo se recomienda generalmente un OPCH:

¿Qué puertos debo abrir para permitir que el host de Cloud Connector acceda a mi sistema?

La conexión de red entre el Host del Conector y tu sistema externo es gestionada por ti como cliente final. Si tienes dudas, consulta a tus equipos internos. Los puertos predeterminados para muchos servicios comunes se enumeran a continuación para mayor comodidad:

Bases de datos:

- PostgreSQL: TCP/5432

- Microsoft SQL Server: TCP/1433

- Oracle: TCP/1521

HTTP

- HTTP: TCP/80

- HTTPS: TCP/443

Protocolos de máquina:

- OPC UA: TCP/4840

- Kepware OPC UA: TCP/49320

¿Cuáles son los problemas de seguridad al abrir el acceso a mi base de datos, API o servidor OPC UA al host de Tulip Cloud Connector?

Para conectar de forma segura una base de datos, API o servidor OPC UA a Tulip, sigue estas mejores prácticas:

- Firewall: Abre tu firewall sólo a las direcciones IP de Tulip(listadas aquí).

- Encriptación: Utiliza el cifrado SSL/TLS con autoridades de certificación de confianza para protegerte de los ataques Man-in-the-Middle (MitM).

- Autenticación: Implemente esquemas de autenticación seguros para sus API y bases de datos, como contraseñas seguras.

- Control de acceso: Limite el acceso de los usuarios a sus bases de datos, API y servidores OPC UA, incluidos los usuarios de sólo lectura y el acceso a esquemas, tablas, puntos finales, etiquetas, etc. específicos.

- Supervisión: Aloje sus recursos en infraestructuras con monitorización avanzada para detectar, alertar y mitigar peticiones maliciosas, haciendo frente a ataques DDoS.

These suggestions are a starting point and do not replace personalized security planning.

Para obtener más ayuda, póngase en contacto con su gestor de cuenta o con nuestro equipo de asistencia a través de la opción de solicitud de asistencia o chat en directo mediante el botón Ayuda situado en la parte superior derecha de la pantalla.

¿Ha encontrado lo que buscaba?

Para obtener ayuda adicional, visita community.tulip.co para publicar tu pregunta o ver si otras personas se han enfrentado a problemas similares.